I am a prototype for a much larger system

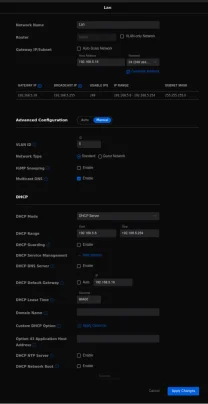

Boosta ditt hemnätverk med VLAN. Du kommer inte tro dina ögon när du ser hur många den här användaren har!

CPU: 5900x. Mem:64GB@3200 16-17-17-34-1T. (ImDIsk)

GPU: 1080 Ti@ca 6-7%OC. Sound: SB-Z -> toslink (DTS)-> old JVC. MB Realtek to Z-2300 for VOIP.

I am a prototype for a much larger system

Desktop spel m.m.: Ryzen 9800X3D || MSI X870 Tomahawk Wifi || Sapphire Pulse RX 7900 XTX || Gskill FlareX 6000 64GB || Kingston KC3000 2TB || Samsung 970 EVO Plus 2TB || Samsung 960 Pro 1TB || Fractal Torrent || Asus PG42UQ 4K OLED

Arbetsstation: Ryzen 7945HX || Minisforum BD790i || Asus Proart 4070 Ti Super || Kingston Fury Impact 5600 65 GB || WD SN850 2TB || Samsung 990 Pro 2TB || Fractal Ridge

Proxmox server: Ryzen 5900X || Asrock Rack X570D4I-2T || Kingston 64GB ECC || WD Red SN700 1TB || Blandning av WD Red / Seagate Ironwolf för lagring || Fractal Node 304

Ryzen 7 7800X3D

64gb Corsair cl30 6000mhz

MSI MAG B650 Tomahawk WiFi

Sapphire RX 7900 XTX

Acer 32" Predator XB323QKNV 4K

Also found as @piteball@mastodon.rockhost.se

vSphere Node - Dell PowerEdge R720xd, Xeon E5-2690, 272GB, 3TB SSD, Nvidia Tesla P4

XCP-ng Node - Dell PowerEdge R720xd, Xeon E5-2697v2, 256GB, 2TB SSD

Xpenology Storage - SuperMicro X10SLL-F/SC825TQ, Xeon E3-1231 v3, 16GB, 90TB HDD

Xpenology Backup - Dell PowerEdge R230, Xeon E3-1220v6, 16GB, 12TB HDD