Skrivet av Paddanx:

Ska vi slå vad?

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5753

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5715

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5754

Detta är Spectre 1 och 2s, samt Meltdowns sårbarhetsinfo.

Vill du vara så vänlig och notera datumet?

Assigning CNA

Intel Corporation

Date Entry Created

20170201

Mao.. det anledning att misstänka att de visste om det redan när den roadmappen ovan gjordes. Behöver inte vara just då dock, men att det just är Intel som skapat alla 3 samt att just februari är ca 1 månad efter man först lyckats genomföra attacken.

"Spectre was discovered independently by Jann Horn from Google's Project Zero and Paul Kocher in collaboration with Daniel Genkin, Mike Hamburg, Moritz Lipp and Yuval Yarom.[when?] Microsoft Vulnerability Research extended it to browsers' JavaScript JIT engines.[4][16] It was made public in conjunction with another vulnerability, Meltdown, on January 3, 2018, after the affected hardware vendors had already been made aware of the issue on June 1, 2017"

Och där är datumet när alla tillverkare fick reda på det, så vid den tidpunkten visste alla (AMD/Intel/ARM osv) om det.

Men tester fanns betydligt tidigare än så:

"This technique was used to successfully attack GnuPG, AES and other cryptographic implementations In January 2017, Anders Fogh gave a presentation at the Ruhruniversität Bochum about automatically finding covert channels, especially on processors with a pipeline used by more than one processor core"

(*)

Det finns situationer som tydligen sträcker sig så långt bak som 2002 där man egentligen verkar ha råkat använda denna bugg, dvs mer än 15 år sedan, på just Intel Processor där de lyckats ta krypteringsnycklar via en cache attack. Slump? Eller valde man bara att sopa detta under en matta kanske?

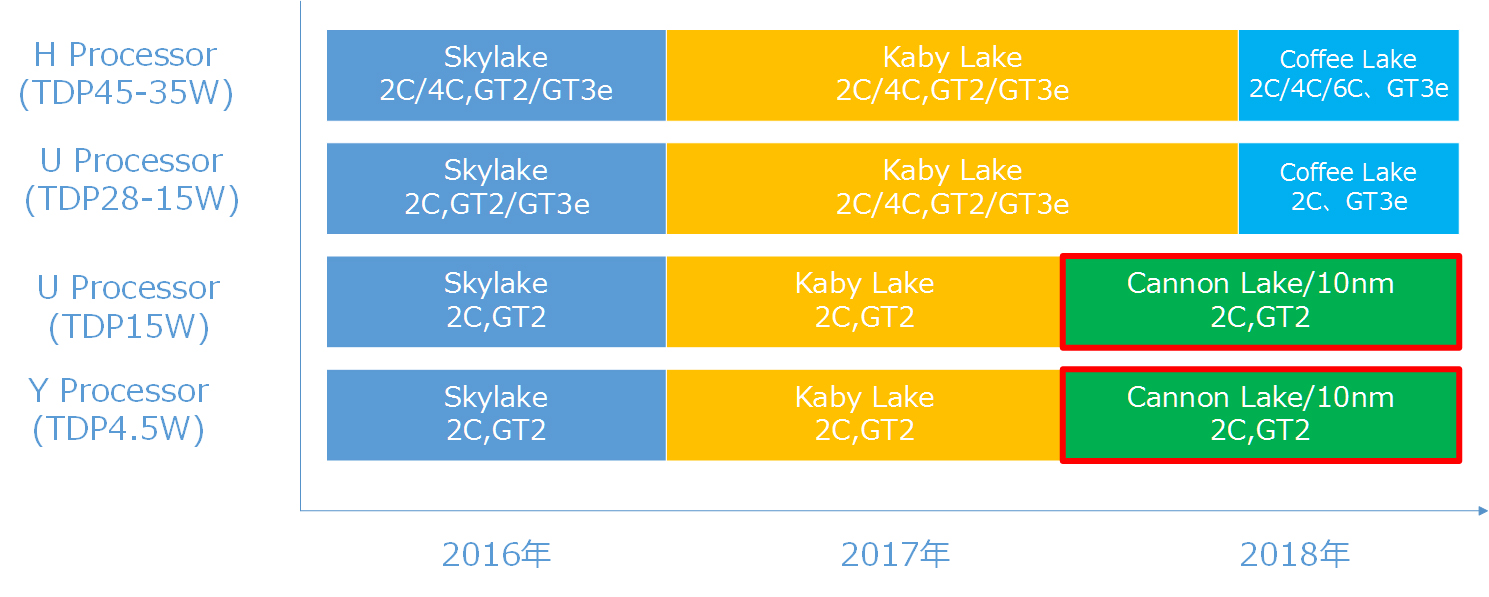

Så här såg det ut innan detta (den info som fanns 2016, innan denna bugg upptäcktes)

https://www.notebookcheck.net/fileadmin/Notebooks/News/_nc3/19.07.16_Intel_CoffeeLake_teaser.jpg

http://www.3dnews.ru/assets/external/illustrations/2016/09/12/939304/930-1.jpg

https://www.sweclockers.com/nyhet/22663-intels-produktplaner-for-2017-och-2018-rojer-cannonlake-och-coffee-lake

Från början var ju Cannon Lake helt tänkt till laptops, men plötsligt har allt landat på Coffee Lake istället.

Samtidigt så har Intel hunnit "laga" (eller ja.. bättra på) Cannon Lake... Hur i böveln tror du de hunnit göra detta om de bara vetat om det så kort tid? Jo de försenade Cannon, släppte Coffee så snabbt de kunde få tillverkat dem (något Intel aldrig gjort förr i modern tid btw).

Nej... CPU-industrin är verkligen inte ren bransch, och du måste sluta försvara den. eller börja ta advokat licens.

Trevlig helg på dig oavsett

PS. Det finns mer än spelprestanda, något du själv älskar att påpeka.

CVE-processen är lite speciellt, själva spårningsnumret och titeln finns väldigt ofta publicerat månader innan detaljerna publiceras. Tror du helt missförstått vad "Assigning CNA" betyder. Det är inte så att Intel begärt ett CVE ID, istället betyder det att den som gjorde begäran anser att Intel var den "vendor" av de på denna lista som primärt drabbas av sårbarheten.

Kikar man på Google, vilket är företaget de ena gruppen som upptäckte detta jobbar för, stå det specifikt detta om CNA: "Chrome and Chrome OS issues only" samt "Android issues only". D.v.s. även om gruppen jobbar för Google så är det inte Google som ska stå som CNA då det inte är Chrome, Chrome OS eller Android som är drabbade.

Japp, finns definitivt mer än spelprestanda och bryr mig personligen rätt lite om specifikt spelprestanda (är dock väldigt intresserad av CPU-prestanda rent generellt, både p.g.a. mitt arbete och privat intresse). Spelprestanda dock majoriteten av medlemmarna på SweC bryr sig om, så finns ett stort allmänintresse kring att specifikt nämna detta. Framförallt då det det enda som egentligen på något sätt kan vara en prestandaflaskhals av de uppgifter de flesta här använder datorn till.

Men visst, finns andra saker. Av vad vi sett så här långt är påverkan minimal från Meltdown och Spectre variant 1, undantaget specialfall i syntetiska nätverksbenchmark och diskbenchmarks där Meltdown-patchen påverkar.

För de saker som man rimligen kan tänka sig hitta på en skrivbords-PC handlar det väldigt ofta om icke mätbara (typ allt som är beräkningsintensivt) skillnaden och <5 % som värst (I/O vid lågt ködjup påverkas knappt med I/O vid högt ködjup har viss påverkan men det fallet vet du själv existerar knappt på skrivbordet).

Det som potentiellt kan ställa till det även på skrivbordet är just motmedlen mot Spectre variant 2, det speciellt på x86 där det tyvärr krävs mikrokodpatchar. Det både för Intel och AMD, det är för att emulera de nya x86-instruktioner man enats om att lägga till.

Känns ändå lite skönt att TechSpot gjort lite preliminära tester där man även testat med mikrokod+sw-patchar, här ser vi att vissa spel påverkas med 1-4 % lägre FPS vilket på det stora hela är ett icke-problem. Tyvärr finns det ett par fall där prestanda rasar igenom rejält med p.g.a. Spectre variant 2 patchen (antagligen för mikrokod är slött och det är nog fall som ofta kör någon av de nya x86-instruktioerna)

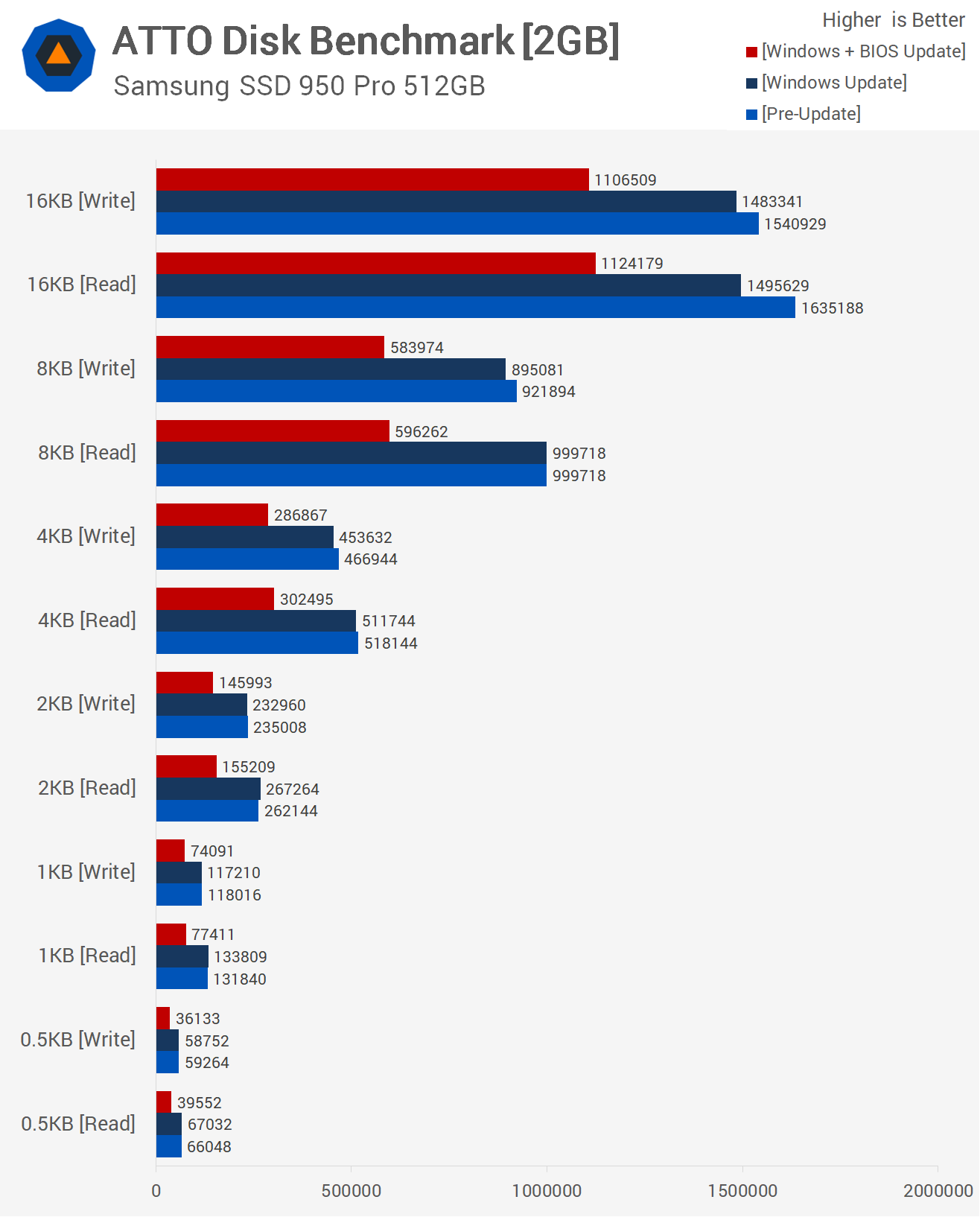

Notera, ljusblå är opatchat, mörkblå är Meltdown-patch, rött är Meltdown+Spectre Variant 2, finns ett par rejäla röda dippar

Är personligen inte speciellt bekymrad. Alla system jag kör något I/O-intensivt på är Linux-system där jag själv kan välja exakt vilka patchar som ska vara aktiva. Då dessa system saknar möjlighet till "attacker process" finns överhuvudtaget ingen anledning att patcha dem! Finns möjlighet till "attacker process" finns redan idag flera sätt att ändå eliminera hotet, här är det då bara acceptera viss prestandaförsämring.

Angående länkarna till Coffee Lakes lansering. Är väl ändå S-serien vi diskuterade? Du visar roadmaps för bl.a. H-serien, som av allt att döma kommer lanseras rätt mycket exakt som de roadmaps du länkar indikerar. Så vad är din poäng här?

Hittar faktiskt inget som antyder något annat än att Coffee Lake S var egentligen inte ens tänkt att släppas, men p.g.a. svårigheter med övergången till 10 nm har man fått lägga in "nya" modeller på 14 nm. Första gången CFL-S överhuvudtaget dök upp på någon roadmap låg den i slutet av Q3 2017 och den lanserades precis i början av Q4 2017 Din konspirationsteori bygger ju på att CFL-S tidigarelags flera månader, men ser liksom noll saker som styrker detta.

Men anta att Intel känt till detta kanske redan innan 2017. Vilket känns sannolikast

de tidigarelägger CFL-S tre månader för de är övertygade att ingen kommer köpa dessa modeller när Meltdown/Spectre blir allmänt känt

de utnyttjar denna kunskap till att vara den enda tillverkaren som i slutet av 2017 / början 2018 ha en CPU med inbyggt motmedel mot Meltdown/Spectre

Coffee Lake verkar sälja lysande även efter Meltdown/Spectre blev känd, det andra scenariot hade dock varit en total jackpott och skulle vara förvånad om INTC inte skulle ha passerat $100 i ett sådant läge. Känns rätt osannolikt att man suttit på kunskapen speciellt mycket längre än mitten av 2017 va?

Ärligt talat har jag svårt att förstå om det bara är Intel som är bovar eller om det är hela CPU-branschen. I tidigare inlägg framgår det rätt tydligt att du absolut anser att någon ska straffas väldigt hårt (för vad kan undra)..

Angående "kisellösningar" i Cannonlake. Svårt att tro det är CNL man refererar till här då den mikroarkitekturen redan har börjat levererats till PC-tillverkare i form av Core M plattformen. Så är nog Ice Lake man pratar om.

Att skapa en kisellösning för Meltdown är konceptuellt trivialt, all information som behövs finns redan i "page-descriptors" i x86. Måste däremot lösas just på gate-nivå för den filtrering som måste till ligger på en av de mest prestandakritiska delarna av CPU och påverkar varje minnestransaktion -> lösning i mikrokod är uteslutet. D.v.s. inte alls osannolikt att man patchat Ice Lake, är först nu vi har börjat sett de första tecknen på att vissa PC-tillverkare har ES av Ice Lake, något som pekar på att designen färdigställts relativt nyligen.

För Spectre skulle man bara behöva lägga in "riktigt" stöd för de tre nya x86-instruktioner AMD/Intel tagit fram (vilket också är konceptuellt trivialt) och sedan kalla det "HW-lösning". De rejäla dippar vi såg i ATTO lär nog mildra rejält när instruktionen går "rätt" väga i stället för via mikrokod.

Tar man ett steg tillbaka kan man ändå konstatera:

för väldigt nära 100 % av PC-användarna är både Meltdown och Spectre ett icke-problem, det går helt enkelt inte att utnyttja dessa attacker på något sätt då förutsättningen för "attacker process" helt enkelt saknas

även många typer av servers är egentligt opåverkade mot Meltdown/Spectre, även här saknas just förutsättningen för "attacker process"

för vissa typer av servers är Spectre helt irrelevant då processerna som kör helt enkelt inte innehåller någon information som inte redan är tillgänglig på annat sätt eller håller information som inte är känslig. Ett exempel här är bygg-servers, vissa webb-cachar och liknande (som kan påverkas negativt av både Meltdown och Spectre variant 2 fixar)

många inbyggda system är immuna då de rent fysiskt kan sakna möjligheter till att addera programvara utan fysisk access -> är inte ens teoretiskt möjligt att på något sätt få dit en "attacker process ". Och inom denna bransch är slutsatsen mycket att detta är ett icke-problem

Din argumentation går ut på att system är "värdelösa" om de innehåller dessa svagheter. Men ändå är system som är immuna mot dessa svagheter också "värdelösa" då de inte presterar bra nog...

Kan man fixa detta utan relevant påverkan för prestanda: lysande!

Om det visar sig att det kommer påverka prestanda negativt har man rätt lite val för en produkt som är tänkt för datacenter, men jag hoppas då att man prioriterar prestanda för konsumentprodukter och låter var och en avgöra vilja programvarupatchar som behöver finnas (förval ska självklart vara säkert, hög prestanda ska vara OptIn).